Vérification Reverse SSH

Logs

- /var/log/pulse/xmpp-agent-relay.log

- /var/log/mmc/master-mast.log

- C:\Program Files\Medulla\var\log\xmpp-agent-machine.log

Opérations de debug

Sur le client

L'établissement du reversessh depuis les clients se fait via les scripts

- Linux: /var/lib/pulse2/reversessh.sh

- Windows: c:\Program files\Medulla\bin\reversessh.ps1

Sur Linux, il est possible de lancer ce scripts manuellement pour tester l'établissement du tunnel. Se reporter à ces scripts pour trouver le numéro du port utilisé. eg:

/usr/bin/ssh -t -t -R 51891:localhost:22 -o StrictHostKeyChecking=no -i "/var/li b/pulse2/.ssh/id_rsa" -l reversessh 192.168.2.15 -p 22

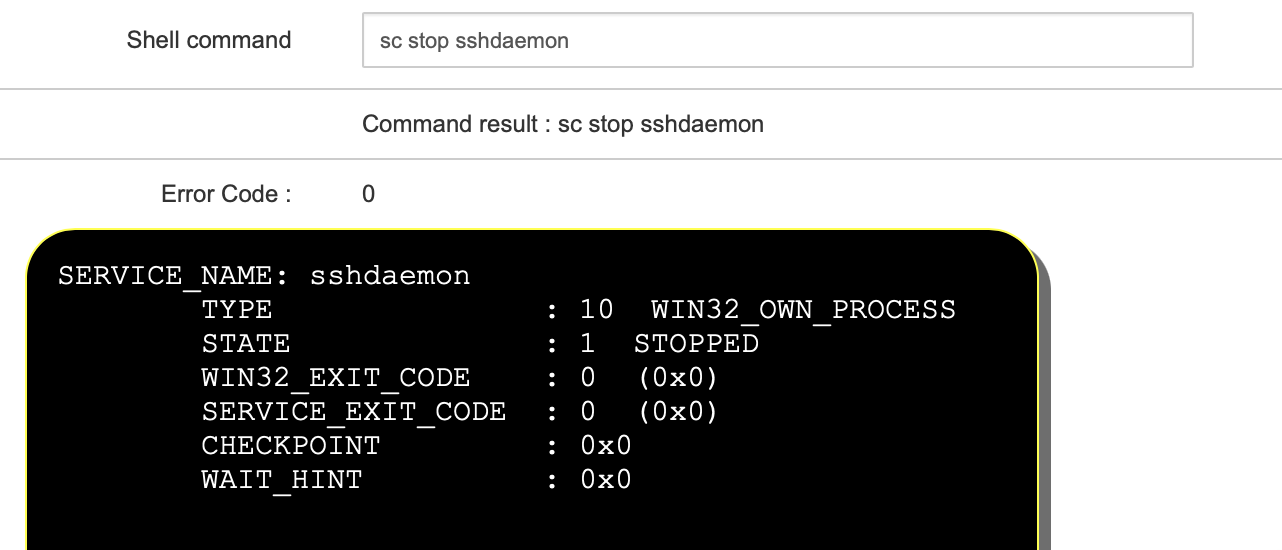

Sur Windows, il faut impérativement passer par la console MMC pour avoir du debug en faisant un déploiement. Pour ce faire, il faut arrêter le service OpenSSH depuis une console XMPP pour forcer l'établissement du reversessh:

sc stop sshdaemon

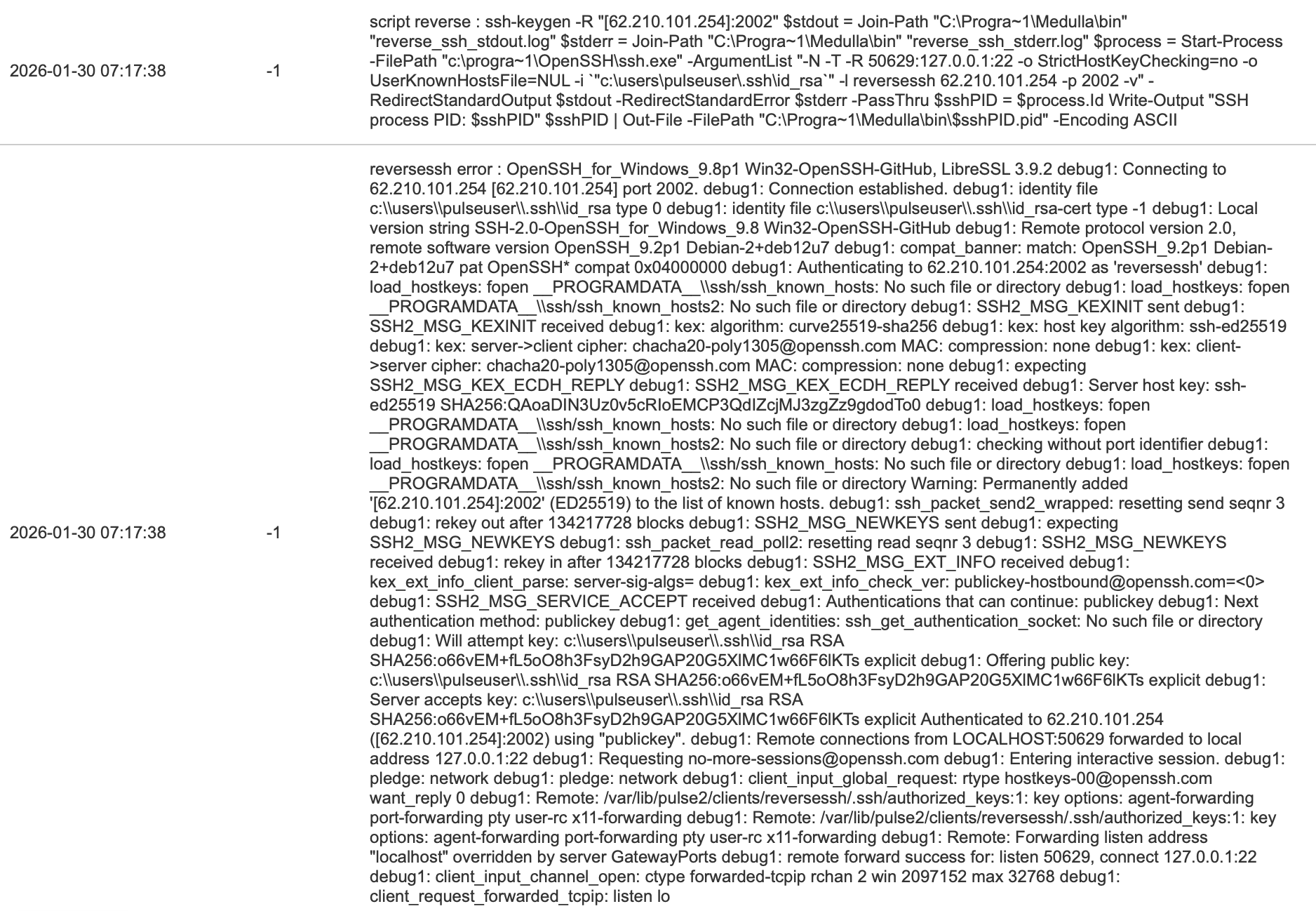

Lancer un déploiement. Dans la vue audit le résultat de l'établissement du reversessh sera affiché:

Si le tunnel ne s'établit pas, c'est soit un problème de port ou un problème de clés

Sur le relais

Le script suivant permet de tester l'établissement du reverse sur les ARS sur le port défini (cf. ci-dessus):

#!/bin/bash echo "port $1" echo "reverse exist" netstat -an | egrep "tcp.*:$1.*LISTEN" echo "reverse using" netstat -an | egrep "tcp.*:$1.*ESTABLISHED" echo "pid reverse" lsof -t -i :$1 -s tcp:LISTEN

On peut voir les process du reversessh avec:

ps aux | grep ssh

root 2267 0.0 0.1 95184 6860 ? Ss 15:26 0:00 sshd: reversessh [priv]

reverse+ 2280 0.0 0.0 95184 3868 ? S 15:26 0:00 sshd: reversessh@pts/7

sur windows:

reverse+ 2280 0.0 0.0 95184 3868 ? S 15:26 0:00 sshd: reversessh@pts/7

sur windows:

tasklist | findstr ssh